Évaluation du renseignement

L’évaluation du renseignement , ou simplement intel , est le développement de prévisions de comportement ou de plans d’action recommandés à la direction d’une organisation, sur la base d’un large éventail d’informations manifestes et secrètes disponibles (renseignement). Les évaluations se développent en réponse aux exigences de déclaration de leadership pour éclairer la prise de décision . L’évaluation peut être exécutée au nom d’une organisation étatique , militaire ou commerciale avec des gammes de sources d’informations disponibles pour chacun.

Une évaluation du renseignement passe en revue les informations disponibles et les évaluations précédentes en termes de pertinence et d’actualité. Lorsqu’il y a besoin d’informations supplémentaires, l’ analyste peut ordonner une collecte.

Les études du renseignement sont le domaine académique concernant l’évaluation du renseignement, en particulier en ce qui concerne les relations internationales et la science militaire .

Processus

Le cycle de l’intelligence

Le cycle de l’intelligence

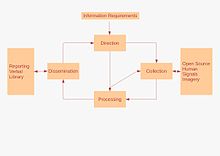

L’évaluation du renseignement est basée sur une exigence ou un besoin du client, qui peut être une exigence permanente ou adaptée à une circonstance spécifique ou une demande d’informations (RFI). L’« exigence » est transmise à l’organisme d’évaluation et traitée tout au long du cycle de renseignement , une méthode structurée pour répondre à la RFI.

La RFI peut indiquer dans quel format le demandeur préfère consommer le produit.

La RFI est examinée par un responsable des exigences, qui dirigera ensuite les tâches appropriées pour répondre à la demande. Cela impliquera un examen du matériel existant, la tâche d’un nouveau produit analytique ou la collecte de nouvelles informations pour éclairer une analyse.

De nouvelles informations peuvent être collectées par le biais d’une ou plusieurs des diverses disciplines de collecte ; source humaine , interception électronique et de communication , imagerie ou sources ouvertes . La nature de la RFI et l’urgence qui lui est accordée peuvent indiquer que certains types de collecte ne conviennent pas en raison du temps nécessaire pour collecter ou valider les informations recueillies. Les disciplines de collecte de renseignements et les sources et méthodes utilisées sont souvent hautement classifiées et compartimentées, les analystes nécessitant un niveau élevé approprié d’ habilitation de sécurité .

Le processus consistant à prendre des informations connues sur des situations et des entités importantes pour la RFI, à caractériser ce qui est connu et à tenter de prévoir des événements futurs est appelé évaluation, analyse ou traitement « toutes sources » . L’analyste utilise plusieurs sources pour corroborer ou exclure mutuellement les informations collectées, en parvenant à une conclusion accompagnée d’une mesure de confiance autour de cette conclusion.

Lorsqu’il existe déjà suffisamment d’informations actuelles, l’analyse peut être effectuée directement sans référence à une collecte ultérieure.

L’analyse est ensuite communiquée au demandeur dans le format indiqué, bien que sous réserve des contraintes à la fois de la RFI et des méthodes utilisées dans l’analyse, le format peut également être mis à disposition pour d’autres utilisations et diffusé en conséquence. L’analyse sera écrite à un niveau de classification défini avec des versions alternatives potentiellement disponibles à un certain nombre de niveaux de classification pour une diffusion ultérieure.

Cycle de renseignement centré sur la cible

Cycle de renseignement centré sur la cible

Cycle de renseignement centré sur la cible

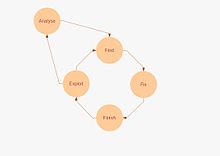

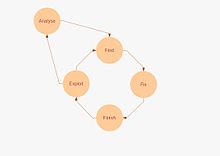

Cette approche, connue sous le nom de Find-Fix-Finish-Exploit-Assess ( F3EA ), [1] est complémentaire du cycle de renseignement et centrée sur l’intervention elle-même, où l’objet de l’évaluation est clairement identifiable et où des dispositions existent pour effectuer une certaine forme d’intervention contre ce sujet, l’approche d’évaluation centrée sur la cible peut être utilisée.

Le sujet d’action, ou la cible, est identifié et des efforts sont d’abord faits pour trouver la cible pour un développement ultérieur. Cette activité identifiera où l’intervention contre la cible aura les effets les plus bénéfiques.

Lorsque la décision est prise d’intervenir, des mesures sont prises pour fixer la cible, confirmant que l’intervention aura une forte probabilité de succès et limitant la capacité de la cible à prendre des mesures indépendantes.

Au cours de la phase finale , l’intervention est exécutée, potentiellement une arrestation ou une détention ou le placement d’autres méthodes de collecte.

Suite à l’intervention, l’ exploitation de la cible est effectuée, ce qui peut conduire à un affinement supplémentaire du processus pour les cibles associées. Le résultat de l’étape d’exploitation sera également transmis à d’autres activités d’évaluation du renseignement.

Voir également

- Intelligence toutes sources

- Cycle du renseignement

- Liste des disciplines de collecte de renseignements

- Renseignement militaire

- Surveillance

- Évaluation de la menace

- Etudes prospectives

Références

- ^ Jeremy Scahill (15 octobre 2015). “Rechercher, réparer, terminer” . L’Interception_ . Consulté le 30 octobre 2016 .

Lectures complémentaires

Enquêtes

- André, Christophe. Pour les yeux du président seulement: Secret Intelligence et la présidence américaine de Washington à Bush (1996)

- Black, Ian et Morris, Benny Israel’s Secret Wars: A History of Israel’s Intelligence Services (1991)

- Bungert, Heike et al. éd. Secret Intelligence in the Twentieth Century (2003) essais d’érudits

- Dulles, Allen W. The Craft of Intelligence: Le légendaire maître espion américain sur les principes fondamentaux de la collecte de renseignements pour un monde libre (2006)

- Kahn, David The Codebreakers: L’histoire complète de la communication secrète des temps anciens à Internet (1996), 1200 pages

- Lerner, K. Lee et Brenda Wilmoth Lerner, éd. Encyclopédie de l’espionnage, du renseignement et de la sécurité (2003), 1100 pages. 850 articles, les plus forts sur la technologie

- Odom, général William E. Fixing Intelligence: For a More Secure America, deuxième édition (Yale Nota Bene) (2004)

- O’Toole, George. Honorable Treachery: A History of US Intelligence, Espionage, Covert Action from the American Revolution to the CIA (1991)

- Owen, David. Hidden Secrets: A Complete History of Espionage and the Technology Used to Support It (2002), populaire

- Richelson, Jeffery T. Un siècle d’espions: l’intelligence au XXe siècle (1997)

- Richelson, Jeffery T. The US Intelligence Community (4e éd. 1999)

- Shulsky, Abram N. et Schmitt, Gary J. “Silent Warfare: Understanding the World of Intelligence” (3e éd. 2002), 285 pages

- Ouest, Nigel. MI6 : Opérations des services de renseignement secrets britanniques 1909-1945 (1983)

- Ouest, Nigel. Guerre secrète: l’histoire de SOE, l’organisation britannique de sabotage en temps de guerre (1992)

- Wohlstetter, Roberta. Pearl Harbor: avertissement et décision (1962)

Première Guerre mondiale

- Beely, Patrick. Salle 40 . (1982). Couvre la rupture des codes allemands par le renseignement RN, y compris le pot-de-vin turc, le télégramme Zimmermann et l’échec au Jutland.

- May, Ernest (éd.) Connaître ses ennemis: évaluation du renseignement avant les deux guerres mondiales (1984)

- Tuchman, Barbara W.Le télégramme de Zimmermann (1966)

- Yardley, Herbert O. American Black Chamber (2004)

La Seconde Guerre mondiale 1931-1945

- Babington Smith, Constance . Air Spy: the Story of Photo Intelligence in World War II (1957) – initialement publié sous le titre Evidence in Camera au Royaume-Uni

- Beely, Patrick. Renseignements très spéciaux: l’histoire du centre de renseignement opérationnel de l’Amirauté, 1939-1945 (1977)

- Hinsley, FH British Intelligence in the Second World War (1996) (version abrégée de l’histoire officielle en plusieurs volumes)

- Jones, RV Most Secret War: British Scientific Intelligence 1939–1945 (2009)

- Kahn, David. Les espions d’Hitler: le renseignement militaire allemand pendant la Seconde Guerre mondiale (1978)

- Kahn, David. Saisir l’énigme: la course pour briser les codes allemands des U-Boat, 1939-1943 (1991)

- Kitson, Simon. The Hunt for Nazi Spies: Fighting Espionage in Vichy France , Chicago: University of Chicago Press, (2008). ISBN 978-0-226-43893-1

- Lewin, Ronald. La magie américaine: codes, chiffres et la défaite du Japon (1982)

- May, Ernest (éd.) Connaître ses ennemis: évaluation du renseignement avant les deux guerres mondiales (1984)

- Smith, Richard Harris. OSS: l’histoire secrète de la première agence centrale de renseignement américaine (2005)

- Stanley, Roy M. Intelligence photographique de la Seconde Guerre mondiale (1981)

- Wark, Wesley K. L’ennemi ultime: renseignement britannique et Allemagne nazie, 1933-1939 (1985)

- Wark, Wesley K. “Cryptographic Innocence: the Origins of Signals Intelligence in Canada in the Second World War”, dans: Journal of Contemporary History 22 (1987)

L’ère de la guerre froide 1945–1991

- Aldrich, Richard J. La main cachée: la Grande-Bretagne, l’Amérique et le renseignement secret de la guerre froide (2002).

- Ambrose, Les espions de Stephen E. Ike: Eisenhower et l’établissement du renseignement (1981).

- Andrew, Christopher et Vasili Mitrokhin. L’épée et le bouclier: les archives Mitrokhin et l’histoire secrète du KGB (1999)

- Andrew, Christopher et Oleg Gordievsky. KGB: L’histoire intérieure de ses opérations étrangères de Lénine à Gorbatchev (1990).

- Bogle, Lori, éd. Cold War Espionage and Spying (2001), essais d’érudits

- Bouillant, Graham. Secret Students on Parade: Cold War Memories of JSSL, CRAIL , PlaneTree, 2005. ISBN 1-84294-169-0

- Dorril, Stephen. MI6: Inside the Covert World of Her Majesty’s Secret Intelligence Service (2000).

- Dziak, John J. Chekisty: Une histoire du KGB (1988)

- Elliott, Geoffrey et Shukman, Harold. Classes secrètes. Une histoire inédite de la guerre froide . Londres, St Ermin’s Press, édition révisée, 2003. ISBN 1-903608-13-9

- Koehler, John O. Stasi: L’histoire inédite de la police secrète est-allemande (1999)

- Ostrovsky, Viktor par voie de tromperie (1990)

- Persico, Joseph . Casey: La vie et les secrets de William J. Casey – De l’OSS à la CIA (1991)

- Prados, Jean. Guerres secrètes des présidents: opérations secrètes de la CIA et du Pentagone depuis la Seconde Guerre mondiale (1996)

- Rositzke, Harry. Les opérations secrètes de la CIA: espionnage, contre-espionnage et action secrète (1988)

- Trahair, Richard CS Encyclopedia of Cold War Espionage, Spies and Secret Operations (2004) , par un universitaire australien; contient une excellente introduction historiographique

- Weinstein, Allen et Alexander Vassiliev. Le bois hanté: espionnage soviétique en Amérique – L’ère stalinienne (1999).

Liens externes

- Littérature sur le renseignement : liste de lecture suggérée (CIA)

- The Literature of Intelligence: A Bibliography of Materials, with Essays, Reviews, and Comments par J. Ransom Clark, professeur émérite de sciences politiques, Muskingum College