Machine à énigmes

La machine Enigma est un dispositif de chiffrement développé et utilisé du début au milieu du XXe siècle pour protéger les communications commerciales, diplomatiques et militaires. Il a été largement utilisé par l’Allemagne nazie pendant la Seconde Guerre mondiale , dans toutes les branches de l’ armée allemande . La machine Enigma était considérée comme si sûre qu’elle était utilisée pour chiffrer les messages les plus secrets. [1]

Machine militaire Enigma, modèle “Enigma I”, utilisée à la fin des années 1930 et pendant la guerre; exposé au Museo Nazionale Scienza e Tecnologia Leonardo da Vinci , Milan , Italie

Machine militaire Enigma, modèle “Enigma I”, utilisée à la fin des années 1930 et pendant la guerre; exposé au Museo Nazionale Scienza e Tecnologia Leonardo da Vinci , Milan , Italie

L’Enigma possède un mécanisme de rotor électromécanique qui brouille les 26 lettres de l’alphabet. En utilisation typique, une personne saisit du texte sur le clavier de l’Enigma et une autre personne écrit laquelle des 26 lumières au-dessus du clavier s’allume à chaque pression de touche. Si du texte brut est saisi, les lettres illuminées correspondent au Texte chiffré . La saisie d’un Texte chiffré le transforme à nouveau en texte clair lisible. Le mécanisme du rotor modifie les connexions électriques entre les touches et les lumières à chaque pression de touche.

La sécurité du système dépend des paramètres de la machine qui ont généralement été modifiés quotidiennement, en fonction de listes de clés secrètes distribuées à l’avance, et d’autres paramètres qui ont été modifiés pour chaque message. La station réceptrice devrait connaître et utiliser les paramètres exacts employés par la station émettrice pour décrypter avec succès un message.

Alors que l’Allemagne nazie a introduit une série d’améliorations à l’Enigma au fil des ans, et que celles-ci ont entravé les efforts de décryptage, elles n’ont pas empêché la Pologne de casser la machine avant la guerre, permettant aux Alliés d’exploiter les messages chiffrés par Enigma comme une source majeure de renseignement. . [2] De nombreux commentateurs disent que le flux de Renseignements sur les communications Ultra à partir du décryptage d’Enigma, de Lorenz et d’autres chiffrements, a considérablement raccourci la guerre et pourrait même avoir modifié son résultat. [3]

Histoire

La machine Enigma a été inventée par l’ingénieur allemand Arthur Scherbius à la fin de la Première Guerre mondiale . [4] C’était inconnu jusqu’en 2003 quand un papier par Karl de Leeuw a été trouvé qui a décrit en détail les changements de Scherbius. [5] La société allemande Scherbius & Ritter, cofondée par Scherbius, a breveté des idées pour une machine de chiffrement en 1918 et a commencé à commercialiser le produit fini sous la marque Enigma en 1923, initialement destinée aux marchés commerciaux. [6] Les premiers modèles ont été utilisés commercialement à partir du début des années 1920 et adoptés par les services militaires et gouvernementaux de plusieurs pays, notamment l’Allemagne nazie avant et pendant la Seconde Guerre mondiale .[7]

Plusieurs modèles Enigma différents ont été produits, mais les modèles militaires allemands , ayant un plugboard , étaient les plus complexes. Des modèles japonais et italiens étaient également utilisés. Avec son adoption (sous une forme légèrement modifiée) par la marine allemande en 1926 et l’armée et l’armée de l’air allemandes peu après, le nom Enigma est devenu largement connu dans les cercles militaires. La planification militaire allemande d’avant-guerre mettait l’accent sur des forces et des tactiques rapides et mobiles, plus tard connues sous le nom de blitzkrieg , qui dépendent des communications radio pour le commandement et la coordination. Étant donné que les adversaires intercepteraient probablement les signaux radio, les messages devaient être protégés par un chiffrement sécurisé. Compacte et facilement transportable, la machine Enigma a répondu à ce besoin.

Briser l’énigme

Un mémorial à Marian Rejewski , le mathématicien qui a d’abord cassé Enigma et éduqué les Britanniques et les Français sur les méthodes polonaises de cryptanalyse

Un mémorial à Marian Rejewski , le mathématicien qui a d’abord cassé Enigma et éduqué les Britanniques et les Français sur les méthodes polonaises de cryptanalyse

Vers décembre 1932 , Marian Rejewski , mathématicienne polonaise et cryptologue au Bureau polonais de chiffrement , a utilisé la théorie des permutations et les failles des procédures de chiffrement des messages militaires allemands pour casser les clés de message de la machine Enigma plugboard. L’espion français Hans-Thilo Schmidt a obtenu l’accès aux documents de chiffrement allemands qui comprenaient les clés quotidiennes utilisées en septembre et octobre 1932. Ces clés comprenaient les paramètres du plugboard. Les Français ont passé le matériel aux Polonais, et Rejewski a utilisé une partie de ce matériel et le trafic de messages en septembre et octobre pour résoudre le câblage inconnu du rotor. Dès lors, les mathématiciens polonais ont pu construire leurs propres machines Enigma, baptisées « doubles Enigma ». Rejewski a été aidé par ses collègues mathématiciens-cryptologues Jerzy Różycki et Henryk Zygalski , qui avaient tous deux été recrutés avec Rejewski de l’Université de Poznań , qui avait été sélectionnée pour la connaissance de la langue allemande par ses étudiants, puisque ce domaine était détenu par l’Allemagne .avant la Première Guerre mondiale . Le bureau de chiffrement polonais a développé des techniques pour vaincre le plugboard et trouver tous les composants de la clé quotidienne, ce qui a permis au bureau de chiffrement de lire les messages Enigma allemands à partir de janvier 1933.

Au fil du temps, les procédures cryptographiques allemandes se sont améliorées et le Bureau de chiffrement a développé des techniques et conçu des dispositifs mécaniques pour continuer à lire le trafic Enigma. Dans le cadre de cet effort, les Polonais ont exploité les bizarreries des rotors, compilé des catalogues, construit un cyclomètre (inventé par Rejewski) pour aider à créer un catalogue de 100 000 entrées, inventé et produit des feuilles de Zygalski et construit la bomba cryptologique électromécanique (inventée par Rejewski ). ) pour rechercher les réglages du rotor. En 1938, les Polonais avaient six bombes (pluriel de bomba ), mais lorsque cette année-là les Allemands ont ajouté deux rotors supplémentaires, il aurait fallu dix fois plus de bombes pour lire le trafic. [8]

Les 26 et 27 juillet 1939 [9] à Pyry , juste au sud de Varsovie , les Polonais initient les représentants du renseignement militaire français et britannique aux techniques et équipements polonais de décryptage d’Enigma , notamment les feuilles de Zygalski et la bombe cryptologique, et promettent à chaque délégation un Enigma reconstruit en Pologne (les appareils ont été bientôt livrés).

En septembre 1939, la Mission militaire britannique 4, qui comprenait Colin Gubbins et Vera Atkins , se rendit en Pologne, dans l’intention d’évacuer les briseurs de chiffrement Marian Rejewski , Jerzy Różycki et Henryk Zygalski du pays. Les cryptologues, cependant, avaient été évacués par leurs propres supérieurs vers la Roumanie, à l’époque un pays allié de la Pologne. En cours de route, pour des raisons de sécurité, le personnel du Bureau polonais du chiffrement avait délibérément détruit ses archives et son équipement. De Roumanie, ils se rendirent en France, où ils reprirent leur travail de cryptologie, collaborant par télétype avec les Britanniques , qui commencèrent à décrypter les messages allemands Enigma, en utilisant l’équipement et les techniques polonais.[dix]

Gordon Welchman , qui est devenu le chef de Hut 6 à Bletchley Park, a écrit : « Hut 6 Ultra n’aurait jamais décollé si nous n’avions pas appris des Polonais, en un rien de temps, les détails à la fois de la version militaire allemande de la machine commerciale Enigma et des modes opératoires utilisés. [11] Le transfert polonais de la théorie et de la technologie à Pyry a formé la base cruciale de l’effort de décryptage britannique Enigma de la Seconde Guerre mondiale qui a suivi à Bletchley Park , où Welchman a travaillé.

Pendant la guerre, les cryptologues britanniques ont déchiffré un grand nombre de messages chiffrés sur Enigma. Les renseignements glanés à partir de cette source, baptisée ” Ultra ” par les Britanniques, ont été une aide substantielle à l’ effort de guerre allié . [un]

Bien qu’Enigma ait quelques faiblesses cryptographiques, dans la pratique, ce sont les défauts de procédure allemands, les erreurs des opérateurs, l’incapacité à introduire systématiquement des changements dans les procédures de chiffrement et la capture alliée des tables clés et du matériel qui, pendant la guerre, ont permis aux cryptologues alliés de réussir. [12] [13]

Concevoir

Enigme en usage, 1943

Enigme en usage, 1943

Comme les autres machines à rotor, la machine Enigma est une combinaison de sous-systèmes mécaniques et électriques. Le sous-système mécanique se compose d’un clavier ; un ensemble de disques rotatifs appelés rotors disposés de manière adjacente le long d’un axe ; l’un des divers composants pas à pas pour faire tourner au moins un rotor à chaque pression de touche, et une série de lampes, une pour chaque lettre. Ces caractéristiques de conception sont la raison pour laquelle la machine Enigma était à l’origine appelée la machine de chiffrement à rotor lors de sa création intellectuelle en 1915. [5]

Voie électrique

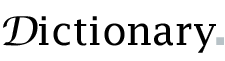

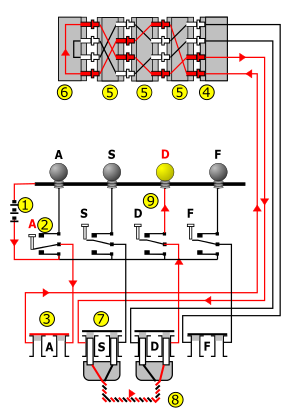

Schéma de câblage Enigma avec des flèches et les nombres 1 à 9 montrant comment le courant circule de la dépression de la touche à une lampe allumée. La touche A est codée pour la lampe D. D donne A, mais A ne donne jamais A ; cette propriété était due à une caractéristique brevetée unique aux Enigmas, et pouvait être exploitée par les cryptanalystes dans certaines situations.

Schéma de câblage Enigma avec des flèches et les nombres 1 à 9 montrant comment le courant circule de la dépression de la touche à une lampe allumée. La touche A est codée pour la lampe D. D donne A, mais A ne donne jamais A ; cette propriété était due à une caractéristique brevetée unique aux Enigmas, et pouvait être exploitée par les cryptanalystes dans certaines situations.

Une voie électrique est une voie de circulation du courant. En manipulant ce phénomène, la machine Enigma a pu brouiller les messages. [5] Les pièces mécaniques agissent en formant un circuit électrique variable . Lorsqu’une touche est enfoncée, un ou plusieurs rotors tournent sur la broche. Sur les côtés des rotors se trouvent une série de contacts électriques qui, après rotation, s’alignent avec les contacts sur les autres rotors ou le câblage fixe à chaque extrémité de la broche. Lorsque les rotors sont correctement alignés, chaque touche du clavier est connectée à un chemin électrique unique à travers la série de contacts et le câblage interne. Le courant, généralement d’une batterie, circule à travers la touche enfoncée, dans l’ensemble de circuits nouvellement configuré et ressort à nouveau, allumant finalement une lampe d’affichage, qui affiche la lettre de sortie. Par exemple, lors du cryptage d’un message commençant par ANX… , l’opérateur appuierait d’abord sur la touche A , et le voyant Z pourrait s’allumer, donc Z serait la première lettre du Texte chiffré . L’opérateur appuierait ensuite sur N , puis sur X de la même manière, et ainsi de suite.

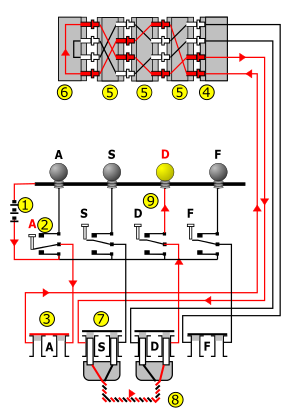

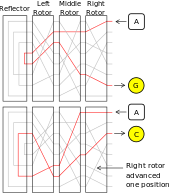

L’action de brouillage des rotors d’Enigma est illustrée pour deux lettres consécutives, le rotor de droite se déplaçant d’une position entre elles.

L’action de brouillage des rotors d’Enigma est illustrée pour deux lettres consécutives, le rotor de droite se déplaçant d’une position entre elles.

Le courant circule de la batterie (1) à travers un commutateur de clavier bidirectionnel enfoncé (2) vers le tableau de connexion (3). Ensuite, il passe à travers la fiche “A” (3) (inutilisée dans ce cas, donc représentée fermée) via la roue d’entrée (4), à travers le câblage des trois (Wehrmacht Enigma) ou quatre ( variantes Kriegsmarine M4 et Abwehr ) rotors installés (5), et pénètre dans le réflecteur (6). Le réflecteur renvoie le courant, via un chemin entièrement différent, à travers les rotors (5) et la roue d’entrée (4), en passant par la prise “S” (7) connectée avec un câble (8) à la prise “D”, et une autre interrupteur bidirectionnel (9) pour allumer la lampe appropriée. [14]

Les changements répétés de chemin électrique à travers un brouilleur Enigma implémentent un chiffrement de substitution polyalphabétique qui assure la sécurité d’Enigma. Le diagramme de droite montre comment la voie électrique change à chaque pression de touche, ce qui provoque la rotation d’au moins le rotor de droite. Le courant passe dans l’ensemble des rotors, dans et hors du réflecteur, et à nouveau à travers les rotors. Les lignes grisées sont d’autres chemins possibles à l’intérieur de chaque rotor ; ceux-ci sont câblés d’un côté de chaque rotor à l’autre. La lettre A se crypte différemment avec des pressions consécutives sur les touches, d’abord sur G , puis sur C. En effet, le rotor de droite avance (tourne d’une position) à chaque pression de touche, envoyant le signal sur une route complètement différente. Finalement, d’autres rotors marchent en appuyant sur une touche.

Rotors

Ensemble rotor Enigma. Dans la Wehrmacht Enigma, les trois rotors mobiles installés sont pris en sandwich entre deux roues fixes : la roue d’entrée, à droite, et le réflecteur à gauche.

Ensemble rotor Enigma. Dans la Wehrmacht Enigma, les trois rotors mobiles installés sont pris en sandwich entre deux roues fixes : la roue d’entrée, à droite, et le réflecteur à gauche.

Les rotors (alternativement roues ou tambours , Walzen en allemand) forment le cœur d’une machine Enigma. Chaque rotor est un disque d’environ 10 cm (3,9 po) de diamètre en ébonite ou en bakélite avec 26 broches de Contact électrique à ressort en laiton disposées en cercle sur une face, l’autre face abritant 26 contacts électriques correspondants sous la forme de plaques circulaires. Les broches et les contacts représentent l’ alphabet — typiquement les 26 lettres A–Z, comme on le supposera pour le reste de cette description. Lorsque les rotors sont montés côte à côte sur la broche, les broches d’un rotor reposent contre les contacts plats du rotor voisin, formant une connexion électrique. À l’intérieur du corps du rotor, 26 fils relient chaque broche d’un côté à un contact de l’autre selon un schéma complexe. La plupart des rotors sont identifiés par des chiffres romains, et chaque copie émise du rotor I, par exemple, est câblée de manière identique à tous les autres. Il en va de même pour les rotors bêta et gamma fins spéciaux utilisés dans la variante navale M4.

Trois rotors Enigma et l’arbre, sur lequel ils sont placés lors de l’utilisation.

Trois rotors Enigma et l’arbre, sur lequel ils sont placés lors de l’utilisation.

A lui seul, un rotor n’effectue qu’un type de chiffrement très simple , un simple chiffrement par substitution . Par exemple, la broche correspondant à la lettre E peut être câblée au contact pour la lettre T sur la face opposée, et ainsi de suite. La sécurité d’Enigma vient de l’utilisation de plusieurs rotors en série (généralement trois ou quatre) et du mouvement pas à pas régulier des rotors, mettant ainsi en œuvre un chiffrement de substitution polyalphabétique.

Chaque rotor peut être réglé sur l’une des 26 positions de départ possibles lorsqu’il est placé dans une machine Enigma. Après l’insertion, un rotor peut être tourné à la main dans la bonne position, à l’aide de la molette rainurée qui dépasse du couvercle interne de l’Enigma lorsqu’il est fermé. Pour que l’opérateur connaisse la position du rotor, chacun a un pneu alphabétique (ou anneau de lettres) attaché à l’extérieur du disque du rotor, avec 26 caractères (généralement des lettres); l’un d’eux est visible à travers la fenêtre pour cette fente dans le couvercle, indiquant ainsi la position de rotation du rotor. Dans les premiers modèles, l’anneau de l’alphabet était fixé au disque du rotor. Une amélioration ultérieure a été la possibilité d’ajuster l’anneau de l’alphabet par rapport au disque du rotor. La position de l’anneau était connue sous le nom de Ringstellung(“réglage de la sonnerie”), et ce réglage faisait partie de la configuration initiale nécessaire avant une session d’exploitation. En termes modernes, il faisait partie du vecteur d’initialisation .

Deux rotors Enigma montrant des contacts électriques, un cliquet pas à pas (à gauche) et une encoche (sur le rotor de droite en face de D ).

Deux rotors Enigma montrant des contacts électriques, un cliquet pas à pas (à gauche) et une encoche (sur le rotor de droite en face de D ).

Chaque rotor contient une ou plusieurs encoches qui contrôlent le pas du rotor. Dans les variantes militaires, les encoches sont situées sur l’anneau de l’alphabet.

Les énigmes de l’armée et de l’armée de l’air ont été utilisées avec plusieurs rotors, initialement trois. Le 15 décembre 1938, ce nombre est passé à cinq, dont trois ont été choisis pour une session donnée. Les rotors étaient marqués de chiffres romains pour les distinguer: I, II, III, IV et V, tous avec des encoches simples situées à différents points sur l’anneau de l’alphabet. Cette variation était probablement conçue comme une mesure de sécurité, mais a finalement permis les attaques de la méthode de l’horloge polonaise et du Banburismus britannique .

La version navale de la Wehrmacht Enigma avait toujours été livrée avec plus de rotors que les autres services : d’abord six, puis sept, et enfin huit. Les rotors supplémentaires étaient marqués VI, VII et VIII, tous avec un câblage différent, et avaient deux encoches, ce qui entraînait un roulement plus fréquent. La machine Naval Enigma (M4) à quatre rotors accueillait un rotor supplémentaire dans le même espace que la version à trois rotors. Cela a été accompli en remplaçant le réflecteur d’origine par un plus fin et en ajoutant un quatrième rotor mince. Ce quatrième rotor était l’un des deux types, Beta ou Gamma , et n’a jamais marché, mais pouvait être réglé manuellement sur l’une des 26 positions. L’un des 26 a fait fonctionner la machine de manière identique à la machine à trois rotors.

Pas à pas

Pour éviter de simplement mettre en œuvre un chiffrement de substitution simple (résoluble), chaque pression sur une touche faisait avancer un ou plusieurs rotors d’un vingt-sixième d’une rotation complète, avant que les connexions électriques ne soient établies. Cela a changé l’alphabet de substitution utilisé pour le chiffrement, garantissant que la substitution cryptographique était différente à chaque nouvelle position du rotor, produisant un chiffrement de substitution polyalphabétique plus redoutable. Le mécanisme de progression variait légèrement d’un modèle à l’autre. Le rotor de droite a marché une fois à chaque frappe, et les autres rotors ont marché moins fréquemment.

Chiffre d’affaires

Le mouvement de pas d’Enigma vu du côté opposé à l’opérateur. Les trois cliquets à cliquet (verts) poussent à l’unisson lorsqu’une touche est enfoncée. Pour le premier rotor (1), qui pour l’opérateur est le rotor de droite, le cliquet (rouge) est toujours enclenché et avance à chaque pression de touche. Ici, le rotor médian (2) est engagé, car l’encoche du premier rotor est alignée avec le cliquet ; il marchera ( se retournera ) avec le premier rotor. Le troisième rotor (3) n’est pas engagé, car l’encoche du deuxième rotor n’est pas alignée sur le cliquet, il ne s’engagera donc pas avec le rochet.

Le mouvement de pas d’Enigma vu du côté opposé à l’opérateur. Les trois cliquets à cliquet (verts) poussent à l’unisson lorsqu’une touche est enfoncée. Pour le premier rotor (1), qui pour l’opérateur est le rotor de droite, le cliquet (rouge) est toujours enclenché et avance à chaque pression de touche. Ici, le rotor médian (2) est engagé, car l’encoche du premier rotor est alignée avec le cliquet ; il marchera ( se retournera ) avec le premier rotor. Le troisième rotor (3) n’est pas engagé, car l’encoche du deuxième rotor n’est pas alignée sur le cliquet, il ne s’engagera donc pas avec le rochet.

L’avancement d’un rotor autre que celui de gauche était qualifié de turnover par les Britanniques. Ceci a été réalisé par un mécanisme à cliquet et à cliquet . Chaque rotor avait un cliquet à 26 dents et chaque fois qu’une touche était enfoncée, l’ensemble de cliquets à ressort avançait à l’unisson, essayant de s’engager avec un cliquet. L’anneau alphabétique du rotor à droite l’empêchait normalement. Au fur et à mesure que cet anneau tournait avec son rotor, une encoche usinée dans celui-ci finirait par s’aligner avec le cliquet, lui permettant de s’engager avec le cliquet et de faire avancer le rotor sur sa gauche. Le cliquet de droite, n’ayant pas de rotor et d’anneau à sa droite, faisait avancer son rotor à chaque pression de touche. [15]Pour un rotor à une seule encoche en position droite, le rotor du milieu a fait un pas tous les 26 pas du rotor de droite. De même pour les rotors deux et trois. Pour un rotor à deux encoches, le rotor à sa gauche tournerait deux fois pour chaque rotation.

Les cinq premiers rotors introduits (I – V) contenaient chacun une encoche, tandis que les rotors navals supplémentaires VI, VII et VIII avaient chacun deux encoches. La position de l’encoche sur chaque rotor était déterminée par l’anneau des lettres qui pouvait être ajusté par rapport au noyau contenant les interconnexions. Les points sur les anneaux auxquels ils ont fait bouger la roue suivante étaient les suivants. [16]

| Rotor | Poste(s) de rotation | Mnémonique BP |

|---|---|---|

| je | R | Royal |

| II | F | Drapeaux |

| III | O | Vague |

| IV | K | rois |

| V | UN | Au dessus de |

| VI, VII et VIII | A et N |

La conception comprenait également une fonctionnalité connue sous le nom de double pas . Cela se produisait lorsque chaque cliquet s’alignait à la fois avec le rochet de son rotor et l’anneau cranté rotatif du rotor voisin. Si un cliquet s’engageait avec un cliquet par alignement avec une encoche, alors qu’il avançait, il poussait à la fois contre le cliquet et l’encoche, faisant avancer les deux rotors. Dans une machine à trois rotors, le double pas n’affectait que le rotor deux. Si, en avançant, le cliquet du rotor trois était engagé, le rotor deux se déplacerait à nouveau lors de la frappe suivante, ce qui entraînerait deux pas consécutifs. Le rotor deux pousse également le rotor un vers l’avant après 26 pas, mais comme le rotor un avance à chaque frappe de toute façon, il n’y a pas de double pas. [15] Ce double pas a fait dévier les rotors demouvement régulier de style odomètre .

Avec trois roues et seulement des encoches simples dans les première et deuxième roues, la machine avait une période de 26 × 25 × 26 = 16 900 (et non 26 × 26 × 26, à cause du double pas). [15] Historiquement, les messages étaient limités à quelques centaines de lettres, et il n’y avait donc aucune chance de répéter une position combinée du rotor au cours d’une seule session, refusant aux cryptanalystes des indices précieux.

Pour faire de la place aux quatrièmes rotors navals, le réflecteur a été beaucoup plus fin. Le quatrième rotor s’insère dans l’espace mis à disposition. Aucune autre modification n’a été apportée, ce qui a facilité le passage. Comme il n’y avait que trois cliquets, le quatrième rotor n’a jamais marché, mais pouvait être réglé manuellement dans l’une des 26 positions possibles.

Un dispositif qui a été conçu, mais non mis en œuvre avant la fin de la guerre, était le Lückenfüllerwalze (roue de remplissage) qui mettait en œuvre un pas irrégulier. Il a permis la configuration sur le terrain des encoches dans les 26 positions. Si le nombre d’encoches était un nombre premier relatif de 26 et que le nombre d’encoches était différent pour chaque roue, le pas serait plus imprévisible. Comme l’Umkehrwalze-D, il a également permis de reconfigurer le câblage interne. [17]

Molette d’entrée

La roue d’entrée de courant ( Eintrittswalze en allemand), ou stator d’entrée , relie le plugboard à l’ensemble rotor. Si le plugboard n’est pas présent, la molette d’entrée connecte à la place le clavier et le lampboard à l’ensemble rotor. Bien que le câblage exact utilisé ait relativement peu d’importance pour la sécurité, il s’est avéré un obstacle aux progrès de Rejewski lors de son étude des câblages du rotor. L’Enigma commerciale relie les touches dans l’ordre de leur séquence sur un clavier QWERTZ : Q → A , W → B , E → C et ainsi de suite. L’énigme militaire les relie par ordre alphabétique direct :A → A , B → B , C → C , etc. Il a fallu des suppositions inspirées à Rejewski pour pénétrer la modification.

Réflecteur

Mécanisme interne d’une machine Enigma montrant le réflecteur de type B et la pile de rotors.

Mécanisme interne d’une machine Enigma montrant le réflecteur de type B et la pile de rotors.

À l’exception des modèles A et B , le dernier rotor est venu avant un « réflecteur » (en allemand : Umkehrwalze , signifiant « rotor d’inversion »), une caractéristique brevetée [18] unique à Enigma parmi les différentes machines à rotor de l’époque. Le réflecteur connectait les sorties du dernier rotor par paires, redirigeant le courant à travers les rotors par un chemin différent. Le réflecteur garantissait qu’Enigma serait auto-réciproque; ainsi, avec deux machines configurées de manière identique, un message pourrait être chiffré sur l’une et déchiffré sur l’autre, sans avoir besoin d’un mécanisme encombrant pour basculer entre les modes de chiffrement et de déchiffrement. Le réflecteur permettait une conception plus compacte, mais il donnait également à Enigma la propriété qu’aucune lettre ne se cryptait jamais. Il s’agissait d’une grave faille cryptologique qui a ensuite été exploitée par des briseurs de code.

Dans le modèle ‘C’, le réflecteur peut être inséré dans l’une des deux positions différentes. Dans le modèle ‘D’, le réflecteur pouvait être réglé dans 26 positions possibles, bien qu’il ne se soit pas déplacé pendant le cryptage. Dans l’ Abwehr Enigma, le réflecteur s’est avancé pendant le cryptage d’une manière similaire aux autres roues.

Dans l’ énigme de l’ armée et de l’armée de l’air allemandes , le réflecteur était fixe et ne tournait pas; il y avait quatre versions. La version originale était marquée ‘A’ et a été remplacée par Umkehrwalze B le 1er novembre 1937. Une troisième version, Umkehrwalze C a été utilisée brièvement en 1940, peut-être par erreur, et a été résolue par Hut 6 . [19] La quatrième version, observée pour la première fois le 2 janvier 1944, avait un réflecteur recâblable, appelé Umkehrwalze D , surnommé Oncle Dick par les Britanniques, permettant à l’opérateur Enigma de modifier les connexions dans le cadre des paramètres clés.

Tableau de connexion

Le plugboard ( Steckerbrett ) était positionné à l’avant de la machine, sous les touches. Lors de son utilisation pendant la Seconde Guerre mondiale, il y avait dix connexions. Sur cette photographie, seules deux paires de lettres ont été échangées (A↔J et S↔O).

Le plugboard ( Steckerbrett ) était positionné à l’avant de la machine, sous les touches. Lors de son utilisation pendant la Seconde Guerre mondiale, il y avait dix connexions. Sur cette photographie, seules deux paires de lettres ont été échangées (A↔J et S↔O).

Le plugboard ( Steckerbrett en allemand) permettait un câblage variable qui pouvait être reconfiguré par l’opérateur (visible sur le panneau avant de la figure 1 ; certains des cordons de brassage sont visibles dans le couvercle). Il a été introduit sur les versions de l’armée allemande en 1928, [20] et a été rapidement adopté par la Reichsmarine (marine allemande). Le plugboard a apporté plus de force cryptographique qu’un rotor supplémentaire, car il avait 150 billions de réglages possibles (voir ci-dessous). [21] Enigma sans plugboard (connu sous le nom d’Enigma unsteckered ) pourrait être résolu relativement simplement en utilisant des méthodes manuelles; ces techniques ont généralement été vaincues par le plugboard, poussant les cryptanalystes alliés à développer des machines spéciales pour le résoudre.

Un câble placé sur le plugboard connectait les lettres par paires ; par exemple, E et Q pourraient être une paire steckered. L’effet était d’échanger ces lettres avant et après l’unité de brouillage du rotor principal. Par exemple, lorsqu’un opérateur appuyait sur E , le signal était dévié vers Q avant d’entrer dans les rotors. Jusqu’à 13 paires de steckers peuvent être utilisées à la fois, bien que seulement 10 soient normalement utilisées.

Le courant circulait du clavier à travers le plugboard et se dirigeait vers le rotor d’entrée ou Eintrittswalze . Chaque lettre sur le plugboard avait deux prises. L’insertion d’une fiche a déconnecté la prise supérieure (du clavier) et la prise inférieure (vers le rotor d’entrée) de cette lettre. La fiche à l’autre extrémité du câble croisé a été insérée dans les prises d’une autre lettre, commutant ainsi les connexions des deux lettres.

Accessoires

Le Schreibmax était une unité d’impression qui pouvait être attachée à l’Enigma, éliminant ainsi le besoin d’écrire laborieusement les lettres indiquées sur le panneau lumineux.

Le Schreibmax était une unité d’impression qui pouvait être attachée à l’Enigma, éliminant ainsi le besoin d’écrire laborieusement les lettres indiquées sur le panneau lumineux.

D’autres caractéristiques ont rendu diverses machines Enigma plus sûres ou plus pratiques. [22]

Schreibmax

Certains M4 Enigmas utilisaient le Schreibmax , une petite imprimante capable d’imprimer les 26 lettres sur un ruban de papier étroit. Cela a éliminé le besoin d’un deuxième opérateur pour lire les lampes et transcrire les lettres. Le Schreibmax a été placé au-dessus de la machine Enigma et a été connecté au panneau de la lampe. Pour installer l’imprimante, le couvercle de la lampe et les ampoules ont dû être retirés. Il a amélioré à la fois la commodité et la sécurité opérationnelle; l’imprimante pouvait être installée à distance de sorte que l’officier des transmissions qui utilisait la machine n’avait plus à voir le texte en clair déchiffré .

Fernlesegerät

Un autre accessoire était le panneau de lampe à distance Fernlesegerät . Pour les machines équipées du panneau supplémentaire, la caisse en bois de l’Enigma était plus large et pouvait stocker le panneau supplémentaire. Une version panneau de lampe pouvait être connectée par la suite, mais cela nécessitait, comme pour le Schreibmax , que le panneau de lampe et les ampoules soient retirés. [14] Le panneau à distance permettait à une personne de lire le texte en clair décrypté sans que l’opérateur ne le voie.

Uhr

L’accessoire Enigma Uhr

L’accessoire Enigma Uhr

En 1944, la Luftwaffe a introduit un interrupteur de tableau de connexion, appelé Uhr (horloge), une petite boîte contenant un interrupteur à 40 positions. Il a remplacé les bouchons standards. Après avoir branché les prises, comme déterminé dans la feuille de clé quotidienne, l’opérateur a tourné l’interrupteur dans l’une des 40 positions, chacune produisant une combinaison différente de câblage de prise. Contrairement aux prises par défaut, la plupart de ces connexions n’étaient pas par paires. [14] Dans une position de commutateur, l’ Uhr n’a pas échangé de lettres, mais a simplement émulé les 13 fils stecker avec des prises.

Analyse mathematique

La transformation Enigma pour chaque lettre peut être spécifiée mathématiquement comme un produit de permutations . [23] En supposant une énigme de l’armée de l’air et de l’armée de l’air allemande à trois rotors, laissez P désigner la transformation du plugboard, U désigner celle du réflecteur et L , M , R désigner celles des rotors gauche, central et droit respectivement. Alors le cryptage E peut être exprimé comme

E = P R M L U L − 1 M − 1 R − 1 P − 1 . {displaystyle E=PRMLUL^{-1}M^{-1}R^{-1}P^{-1}.}

Après chaque pression sur une touche, les rotors tournent, modifiant la transformation. Par exemple, si le rotor droit R est tourné de n positions, la transformation devient

ρ n R ρ − n , {displaystyle rho ^{n}Rrho ^{-n},}

où ρ est la permutation cyclique mappant A à B, B à C, et ainsi de suite. De même, les rotors central et gauche peuvent être représentés par j et k rotations de M et L . La transformation du chiffrement peut alors être décrite comme

E = P ( ρ n R ρ − n ) ( ρ j M ρ − j ) ( ρ k L ρ − k ) U ( ρ k L − 1 ρ − k ) ( ρ j M − 1 ρ − j ) ( ρ n R − 1 ρ − n ) P − 1 . {displaystyle E=Pleft(rho ^{n}Rrho ^{-n}right)left(rho ^{j}Mrho ^{-j}right)left( rho ^{k}Lrho ^{-k}right)Uleft(rho ^{k}L^{-1}rho ^{-k}right)left(rho ^{j }M^{-1}rho ^{-j}right)left(rho ^{n}R^{-1}rho ^{-n}right)P^{-1}.}

Combinant trois rotors d’un ensemble de cinq, chacun des 3 réglages de rotor avec 26 positions, et le plugboard avec dix paires de lettres connectées, l’Enigma militaire a 158 962 555 217 826 360 000 réglages différents (près de 159 quintillions ou environ 67 bits ). [21]

Opération

Opération de base

Chiffrer et déchiffrer à l’aide d’une machine Enigma

Un opérateur allemand Enigma recevrait un message en clair à chiffrer. Après avoir configuré sa machine, il tapait le message sur le clavier Enigma. Pour chaque lettre pressée, un voyant s’allume indiquant une lettre différente selon une substitution pseudo-aléatoire déterminée par les chemins électriques à l’intérieur de la machine. La lettre indiquée par la lampe serait enregistrée, généralement par un deuxième opérateur, comme la lettre du Texte chiffré . L’action d’appuyer sur une touche a également déplacé un ou plusieurs rotors de sorte que la prochaine pression sur la touche utilise une voie électrique différente, et donc une substitution différente se produirait même si la même lettre en clair était à nouveau saisie. Pour chaque pression sur une touche, il y avait une rotation d’au moins le rotor de droite et moins souvent des deux autres, ce qui entraînait une rotation différente.alphabet de substitution utilisé pour chaque lettre du message. Ce processus s’est poursuivi jusqu’à ce que le message soit terminé. Le Texte chiffré enregistré par le deuxième opérateur serait alors transmis, généralement par radio en code Morse , à un opérateur d’une autre machine Enigma. Cet opérateur taperait le Texte chiffré et – tant que tous les paramètres de la machine à déchiffrer seraient identiques à ceux de la machine à chiffrer – pour chaque pression sur une touche, la substitution inverse se produirait et le message en clair émergerait.

Des détails

Kenngruppenheft allemand (un livre de codes U-boat avec des codes de clé groupés).

Kenngruppenheft allemand (un livre de codes U-boat avec des codes de clé groupés).

Liste de clés mensuelle numéro 649 pour l’énigme de l’armée de l’air allemande, y compris les paramètres du réflecteur reconfigurable (qui ne change qu’une fois tous les huit jours).

Liste de clés mensuelle numéro 649 pour l’énigme de l’armée de l’air allemande, y compris les paramètres du réflecteur reconfigurable (qui ne change qu’une fois tous les huit jours).

En cours d’utilisation, l’Enigma nécessitait une liste des paramètres clés quotidiens et des documents auxiliaires. Dans la pratique militaire allemande, les communications étaient divisées en réseaux séparés, chacun utilisant des paramètres différents. Ces réseaux de communication ont été appelés clés à Bletchley Park et ont reçu des noms de code tels que Red , Chaffinch et Shark . Chaque unité fonctionnant dans un réseau a reçu la même liste de paramètres pour son Enigma, valable pour une période de temps. Les procédures pour l’énigme navale allemande étaient plus élaborées et plus sûres que celles des autres services et utilisaient des livres de codes auxiliaires. Les livres de codes de la marine étaient imprimés à l’encre rouge soluble dans l’eau sur du papier rose afin qu’ils puissent facilement être détruits s’ils étaient en danger ou si le navire était coulé.

Le réglage d’une machine Enigma (sa clé cryptographique en termes modernes; Schlüssel en allemand) spécifiait chaque aspect de la machine réglable par l’opérateur :

- Ordre des roues ( Walzenlage ) – le choix des rotors et l’ordre dans lequel ils sont montés.

- Paramètres de sonnerie ( Ringstellung ) – la position de chaque anneau de l’alphabet par rapport à son câblage de rotor.

- Connexions enfichables ( Steckerverbindungen ) – les paires de lettres du plugboard qui sont connectées ensemble.

- Dans les versions très tardives, le câblage du réflecteur reconfigurable.

- Position de départ des rotors ( Grundstellung ) – choisie par l’opérateur, doit être différente pour chaque message.

Pour qu’un message soit correctement chiffré et déchiffré, l’expéditeur et le destinataire devaient configurer leur Enigma de la même manière ; la sélection et l’ordre des rotors, les positions des anneaux, les connexions du tableau de connexion et les positions des rotors de démarrage doivent être identiques. A l’exception des positions de départ, ces paramètres ont été établis au préalable, répartis dans des listes clés et modifiés quotidiennement. Par exemple, les paramètres pour le 18e jour du mois dans la liste de clés allemande Luftwaffe Enigma numéro 649 (voir image) étaient les suivants :

- Ordre des roues : IV, II, V

- Paramètres de sonnerie : 15, 23, 26

- Connexions du tableau de connexion : EJ OY IV AQ KW FX MT PS LU BD

- Câblage de réflecteur reconfigurable : IU AS DV GL FT OX EZ CH MR KN BQ PW

- Groupes d’indicateurs : lsa zbw vcj rxn

Enigma a été conçu pour être sécurisé même si le câblage du rotor était connu d’un adversaire, bien qu’en pratique des efforts considérables protégeaient la configuration du câblage. Si le câblage est secret, le nombre total de configurations possibles a été calculé pour être d’environ3 × 10 114 (environ 380 bits) ; avec un câblage connu et d’autres contraintes opérationnelles, cela est réduit à environ10 23 (76 bits). [24] En raison du grand nombre de possibilités, les utilisateurs d’Enigma étaient convaincus de sa sécurité ; il n’était alors pas possible pour un adversaire de commencer même à tenter une attaque par force brute .

Indicateur

La majeure partie de la clé a été maintenue constante pendant une période de temps définie, généralement une journée. Une position initiale différente du rotor a été utilisée pour chaque message, un concept similaire à un vecteur d’initialisation dans la cryptographie moderne. La raison en est que le chiffrement de nombreux messages avec des paramètres identiques ou quasi identiques (appelés en cryptanalyse comme étant en profondeur ) permettrait une attaque utilisant une procédure statistique telle que l’ indice de coïncidence de Friedman . [25] La position de départ des rotors était transmise juste avant le Texte chiffré, généralement après avoir été chiffrée. La méthode exacte utilisée a été appelée la procédure d’indicateur. La faiblesse de la conception et la négligence de l’opérateur dans ces procédures d’indicateurs étaient deux des principales faiblesses qui ont rendu possible le déchiffrement d’Enigma.

Figure 2. Avec le couvercle intérieur baissé, l’Enigma était prêt à l’emploi. Les roues à doigts des rotors dépassaient à travers le couvercle, permettant à l’opérateur de régler les rotors, et leur position actuelle, ici RDKP , était visible pour l’opérateur à travers un ensemble de fenêtres.

Figure 2. Avec le couvercle intérieur baissé, l’Enigma était prêt à l’emploi. Les roues à doigts des rotors dépassaient à travers le couvercle, permettant à l’opérateur de régler les rotors, et leur position actuelle, ici RDKP , était visible pour l’opérateur à travers un ensemble de fenêtres.

L’une des premières procédures d’indicateurs pour l’Enigma était cryptographiquement défectueuse et a permis aux cryptanalystes polonais de faire les premières percées dans le plugboard Enigma. La procédure demandait à l’opérateur de régler sa machine conformément aux paramètres secrets que tous les opérateurs du réseau partageaient. Les paramètres comprenaient une position initiale pour les rotors (la Grundstellung ), disons AOH . L’opérateur a tourné ses rotors jusqu’à ce que l’ AOH soit visible à travers les hublots des rotors. À ce stade, l’opérateur a choisi sa propre position de départ arbitraire pour le message qu’il enverrait. Un opérateur peut sélectionner EIN , et cela devient le paramètre de message pour cette session de chiffrement. L’opérateur a alors tapéEIN dans la machine deux fois, ce qui produit l’indicateur chiffré, par exemple XHTLOA . Cela a ensuite été transmis, à quel point l’opérateur tournait les rotors vers ses paramètres de message, EIN dans cet exemple, puis tapait le texte en clair du message.

À la réception, l’opérateur a réglé la machine sur les paramètres initiaux ( AOH ) et a tapé les six premières lettres du message ( XHTLOA ). Dans cet exemple, EINEIN est apparu sur les lampes, afin que l’opérateur apprenne le paramètre de message que l’expéditeur a utilisé pour chiffrer ce message. L’opérateur de réception réglerait ses rotors sur EIN , taperait le reste du Texte chiffré et obtiendrait le message déchiffré.

Ce système d’indicateurs présentait deux faiblesses. Premièrement, l’utilisation d’une position initiale globale ( Grundstellung ) signifiait que toutes les clés de message utilisaient la même substitution polyalphabétique. Dans les procédures d’indicateur ultérieures, l’opérateur sélectionnait sa position initiale pour crypter l’indicateur et envoyait cette position initiale en clair. Le deuxième problème était la répétition de l’indicateur, qui était une grave faille de sécurité. Le paramètre de message a été encodé deux fois, ce qui a entraîné une relation entre le premier et le quatrième, le deuxième et le cinquième, et le troisième et le sixième caractère. Ces failles de sécurité ont permis au Bureau polonais de chiffrement de s’introduire dans le système Enigma d’avant-guerre dès 1932. La procédure d’indicateur précoce a ensuite été décrite par les cryptanalystes allemands comme la “technique d’indicateur défectueuse”. [26]

Pendant la Seconde Guerre mondiale, les livres de codes n’étaient utilisés que chaque jour pour configurer les rotors, leurs réglages de sonnerie et le plugboard. Pour chaque message, l’opérateur a sélectionné une position de départ aléatoire, disons WZA , et une clé de message aléatoire, peut-être SXT . Il a déplacé les rotors en position de départ WZA et a codé la clé de message SXT . Supposons que le résultat était UHL . Il a ensuite configuré la clé de message, SXT , comme position de départ et chiffré le message. Ensuite, il a transmis la position de départ, WZA , la clé de message codée, UHL , puis le Texte chiffré. Le récepteur a défini la position de départ selon le premier trigramme, WZA, et décodé le deuxième trigramme, UHL , pour obtenir le réglage du message SXT . Ensuite, il a utilisé ce paramètre de message SXT comme position de départ pour déchiffrer le message. De cette façon, chaque réglage au sol était différent et la nouvelle procédure évitait la faille de sécurité des réglages de messages à double encodage. [27]

Cette procédure n’était utilisée que par la Wehrmacht et la Luftwaffe . Les procédures de la Kriegsmarine sur l’envoi de messages avec l’Enigma étaient beaucoup plus complexes et élaborées. Avant le cryptage, le message était codé à l’aide du livre de codes Kurzsignalheft . Le Kurzsignalheft contenait des tableaux pour convertir les phrases en groupes de quatre lettres. Un grand nombre de choix étaient inclus, par exemple, des questions logistiques telles que le ravitaillement en carburant et le rendez-vous avec les navires de ravitaillement, les positions et les listes de grille, les noms de port, les pays, les armes, les conditions météorologiques, les positions et les navires ennemis, les dates et les horaires. Un autre livre de codes contenait le Kenngruppen et le Spruchschlüssel: la clé d’identification et la clé de message. [28]

Détails supplémentaires

La machine Army Enigma n’utilisait que les 26 caractères de l’alphabet. La ponctuation a été remplacée par des combinaisons de caractères rares. Un espace a été omis ou remplacé par un X. Le X était généralement utilisé comme point.

Certains signes de ponctuation étaient différents dans d’autres parties des forces armées. La Wehrmacht a remplacé une virgule par ZZ et le point d’interrogation par FRAGE ou FRAQ.

La Kriegsmarine a remplacé la virgule par Y et le point d’interrogation par UD. La combinaison CH, comme dans « Acht » (huit) ou « Richtung » (direction), a été remplacée par Q (AQT, RIQTUNG). Deux, trois et quatre zéros ont été remplacés par CENTA, MILLE et MYRIA.

La Wehrmacht et la Luftwaffe transmettaient des messages par groupes de cinq personnages.

La Kriegsmarine , utilisant l’Enigma à quatre rotors, avait des groupes à quatre caractères. Les noms ou mots fréquemment utilisés ont été variés autant que possible. Des mots comme Minensuchboot (démineur) pourraient être écrits comme MINENSUCHBOOT, MINBOOT, MMMBOOT ou MMM354. Pour rendre la cryptanalyse plus difficile, les messages étaient limités à 250 caractères. Les messages plus longs étaient divisés en plusieurs parties, chacune utilisant une clé de message différente. [29] [30]

Exemple de processus d’encodage

Les substitutions de caractères par la machine Enigma dans son ensemble peuvent être exprimées sous la forme d’une chaîne de lettres avec chaque position occupée par le caractère qui remplacera le caractère à la position correspondante dans l’alphabet. Par exemple, une configuration de machine donnée qui a codé A à L, B à U, C à S, …, et Z à J pourrait être représentée de manière compacte comme

LUSHQOXDMZNAIKFREPCYBWVGTJ

et le codage d’un caractère particulier par cette configuration pourrait être représenté en mettant en surbrillance le caractère codé comme dans

D > LUS(H)QOXDMZNAIKFREPCYBWVGTJ

Etant donné que le fonctionnement d’une machine Enigma codant un message est une série de telles configurations, chacune associée à un seul caractère en cours de codage, une séquence de telles représentations peut être utilisée pour représenter le fonctionnement de la machine lorsqu’elle code un message. Par exemple, le processus d’encodage de la première phrase du corps principal du célèbre “message de Dönitz” [31] pour

RBBF PMHP HGCZ XTDY GAHG UFXG EWKB LKGJ

peut être représenté comme

0001 F > KGWNT(R)BLQPAHYDVJIFXEZOCSMU CDTK 25 15 16 26 0002 O > UORYTQSLWXZHNM(B)VFCGEAPIJDK CDTL 25 15 16 01 0003 L > HLNRSKJAMGF(B)ICUQPDEYOZXWTV CDTM 25 15 16 02 0004 G > KPTXIG(F)MESAUHYQBOVJCLRZDNW CDUN 25 15 17 03 0005 E > XDYB(P)WOSMUZRIQGENLHVJTFACK CDUO 25 15 17 04 0006 N > DLIAJUOVCEXBN(M)GQPWZYFHRKTS CDUP 25 15 17 05 0007 D > LUS(H)QOXDMZNAIKFREPCYBWVGTJ CDUQ 25 15 17 06 0008 E > JKGO(P)TCIHABRNMDEYLZFXWVUQS CDUR 25 15 17 07 0009 S > GCBUZRASYXVMLPQNOF(H)WDKTJIE CDUS 25 15 17 08 0010 I > XPJUOWIY(G)CVRTQEBNLZMDKFAHS CDUT 25 15 17 09 0011 S > DISAUYOMBPNTHKGJRQ(C)LEZXWFV CDUU 25 15 17 10 0012 T > FJLVQAKXNBGCPIRMEOY(Z)WDUHST CDUV 25 15 17 11 0013 S > KTJUQONPZCAMLGFHEW(X)BDYRSVI CDUW 25 15 17 12 0014 O > ZQXUVGFNWRLKPH(T)MBJYODEICSA CDUX 25 15 17 13 0015 F > XJWFR(D)ZSQBLKTVPOIEHMYNCAUG CDUY 25 15 17 14 0016 O > FSKTJARXPECNUL(Y)IZGBDMWVHOQ CDUZ 25 15 17 15 0017 R > CEAKBMRYUVDNFLTXW(G)ZOIJQPHS CDVA 25 15 18 16 0018 T > TLJRVQHGUCXBZYSWFDO(A)IEPKNM CDVB 25 15 18 17 0019 B > Y(H)LPGTEBKWICSVUDRQMFONJZAX CDVC 25 15 18 18 0020 E > KRUL(G)JEWNFADVIPOYBXZCMHSQT CDVD 25 15 18 19 0021 K > RCBPQMVZXY(U)OFSLDEANWKGTIJH CDVE 25 15 18 20 0022 A > (F)CBJQAWTVDYNXLUSEZPHOIGMKR CDVF 25 15 18 21 0023 N > VFTQSBPORUZWY(X)HGDIECJALNMK CDVG 25 15 18 22 0024 N > JSRHFENDUAZYQ(G)XTMCBPIWVOLK CDVH 25 15 18 23 0025 T > RCBUTXVZJINQPKWMLAY(E)DGOFSH CDVI 25 15 18 24 0026 Z > URFXNCMYLVPIGESKTBOQAJZDH(W) CDVJ 25 15 18 25 0027 U > JIOZFEWMBAUSHPCNRQLV(K)TGYXD CDVK 25 15 18 26 0028 G > ZGVRKO(B)XLNEIWJFUSDQYPCMHTA CDVL 25 15 18 01 0029 E > RMJV(L)YQZKCIEBONUGAWXPDSTFH CDVM 25 15 18 02 0030 B > G(K)QRFEANZPBMLHVJCDUXSOYTWI CDWN 25 15 19 03 0031 E > YMZT(G)VEKQOHPBSJLIUNDRFXWAC CDWO 25 15 19 04 0032 N > PDSBTIUQFNOVW(J)KAHZCEGLMYXR CDWP 25 15 19 05

où les lettres suivant chaque mappage sont les lettres qui apparaissent aux fenêtres à ce stade (les seuls changements d’état visibles pour l’opérateur) et les chiffres indiquent la position physique sous-jacente de chaque rotor.

Les mappages de caractères pour une configuration donnée de la machine sont à leur tour le résultat d’une série de tels mappages appliqués à chaque passage à travers un composant de la machine : l’encodage d’un caractère résultant de l’application d’un mappage d’un composant donné sert d’entrée au mappage du composant suivant. Par exemple, la 4ème étape de l’encodage ci-dessus peut être étendue pour montrer chacune de ces étapes en utilisant la même représentation des mappages et de la mise en surbrillance pour le caractère encodé :

G > ABCDEF(G)HIJKLMNOPQRSTUVWXYZ P EFMQAB(G)UINKXCJORDPZTHWVLYS AE.BF.CM.DQ.HU.JN.LX.PR.SZ.VW 1 OFRJVM(A)ZHQNBXPYKCULGSWETDI N 03 VIII 2 (N)UKCHVSMDGTZQFYEWPIALOXRJB U 17 VI 3 XJMIYVCARQOWH(L)NDSUFKGBEPZT D 15 V 4 QUNGALXEPKZ(Y)RDSOFTVCMBIHWJ C 25 β R RDOBJNTKVEHMLFCWZAXGYIPS(U)Q c 4 EVTNHQDXWZJFUCPIAMOR(B)SYGLK β 3 H(V)GPWSUMDBTNCOKXJIQZRFLAEY V 2 TZDIPNJESYCUHAVRMXGKB(F)QWOL VI 1 GLQYW(B)TIZDPSFKANJCUXREVMOH VIII PE(F)MQABGUINKXCJORDPZTHWVLYS AE.BF.CM.DQ.HU.JN.LX.PR.SZ.VW F < KPTXIG(F)MESAUHYQBOVJCLRZDNW

Ici l’encodage commence trivialement par le premier “mapping” représentant le clavier (qui n’a pas d’effet), suivi du plugboard, configuré comme AE.BF.CM.DQ.HU.JN.LX.PR.SZ.VW qui n’a pas effet sur ‘G’, suivi du rotor VIII en position 03, qui mappe G sur A, puis du rotor VI en position 17, qui mappe A sur N, …, et enfin du plugboard à nouveau, qui mappe B à F, produisant le mappage global indiqué à l’étape finale : G à F.

A noter que ce modèle possède 4 rotors (lignes 1 à 4) et que le réflecteur (ligne R) permute (tronque) également les lettres.

Des modèles

La famille Enigma comprenait plusieurs modèles. Les premiers étaient des modèles commerciaux datant du début des années 1920. À partir du milieu des années 1920, l’armée allemande a commencé à utiliser Enigma, apportant un certain nombre de changements liés à la sécurité. Divers pays ont adopté ou adapté la conception de leurs propres machines de chiffrement.

Une sélection de sept machines et accessoires Enigma exposés au US National Cryptologic Museum . De gauche à droite, les modèles sont : 1) Commercial Enigma ; 2) Enigme T ; 3) Enigme G ; 4) Non identifié ; 5 ) Enigme de la Luftwaffe (Armée de l’Air); 6) Heer (Armée) Enigme ; 7) Enigme de la Kriegsmarine (Navale) — M4. Une sélection de sept machines et accessoires Enigma exposés au US National Cryptologic Museum . De gauche à droite, les modèles sont : 1) Commercial Enigma ; 2) Enigme T ; 3) Enigme G ; 4) Non identifié ; 5 ) Enigme de la Luftwaffe (Armée de l’Air); 6) Heer (Armée) Enigme ; 7) Enigme de la Kriegsmarine (Navale) — M4. |

Environ 40 000 machines Enigma ont été construites. [32] [33] Après la fin de la Seconde Guerre mondiale, les Alliés ont vendu des machines Enigma capturées, encore largement considérées comme sûres, aux pays en développement. [34]

Enigme commerciale

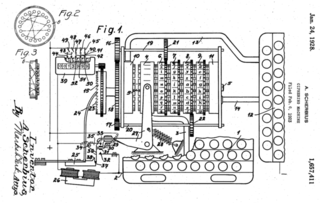

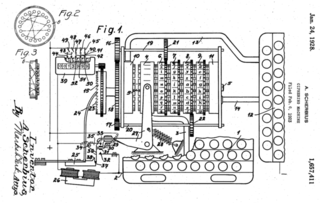

Brevet Scherbius Enigma, US Patent 1,657,411 , accordé en 1928.

Brevet Scherbius Enigma, US Patent 1,657,411 , accordé en 1928.

Le 23 février 1918, [35] Arthur Scherbius a déposé une demande de brevet pour une machine de chiffrement utilisant des rotors . [36] Scherbius et E. Richard Ritter ont fondé le cabinet Scherbius & Ritter. Ils ont approché la marine allemande et le ministère des Affaires étrangères avec leur conception, mais aucune agence n’était intéressée. Scherbius & Ritter a ensuite cédé les droits de brevet à Gewerkschaft Securitas, qui a fondé la Chiffriermaschinen Aktien-Gesellschaft (Cipher Machines Stock Corporation) le 9 juillet 1923; Scherbius et Ritter faisaient partie du conseil d’administration.

Enigme A (1923)

Chiffriermaschinen AG a commencé à faire la publicité d’une machine à rotor, Enigma modèle A , qui a été exposée au Congrès de l ‘ Union postale internationale en 1924. La machine était lourde et encombrante, incorporant une machine à écrire . Il mesurait 65 × 45 × 38 cm et pesait environ 50 kilogrammes (110 lb).

Enigme B (1924)

Lampes à incandescence typiques (avec des sommets plats), telles qu’utilisées pour Enigma.

Lampes à incandescence typiques (avec des sommets plats), telles qu’utilisées pour Enigma.

En 1924 , le modèle Enigma B a été introduit et était d’une construction similaire. [37] Tout en portant le nom Enigma, les deux modèles A et B étaient assez différents des versions ultérieures : ils différaient par leur taille et leur forme physiques, mais aussi sur le plan cryptographique, en ce qu’ils n’avaient pas de réflecteur. Ce modèle de machine Enigma était appelé Glowlamp Enigma ou Glühlampenmaschine car il produisait sa sortie sur un panneau de lampe plutôt que sur du papier. Cette méthode de sortie était beaucoup plus fiable et rentable. Par conséquent, cette machine était 1/8ème du prix de son prédécesseur. [5]

Enigme C (1926)

Le réflecteur, suggéré par le collègue de Scherbius, Willi Korn, [18] a été introduit dans Enigma C (1926).

Le modèle C était le troisième modèle des soi-disant ′′ énigmes à lampe luminescente ′′ (après A et B) et il lui manquait encore une machine à écrire. [5]

Enigme D (1927)

L’ Enigma C cède rapidement la place à l’ Enigma D (1927). Cette version a été largement utilisée, avec des expéditions vers la Suède, les Pays-Bas, le ROYAUME-UNI, le Japon, l’Italie, l’Espagne, les États-Unis et la Pologne. En 1927 , Hugh Foss de la British Government Code and Cypher School a pu montrer que les machines commerciales Enigma pouvaient être cassées, à condition que des berceaux appropriés soient disponibles. [38] Bientôt, l’Enigma D serait le pionnier de l’utilisation d’une disposition de clavier standard à utiliser dans l’informatique allemande. Cette disposition “QWERTZ” est très similaire au format de clavier américain QWERTY utilisé dans de nombreuses langues.

« Chiffre de la marine D »

D’autres pays ont utilisé des machines Enigma. La marine italienne a adopté l’Enigma commercial sous le nom de “Navy Cipher D”. Les Espagnols ont également utilisé des machines commerciales Enigma pendant leur guerre civile . Les codebreakers britanniques ont réussi à casser ces machines, qui manquaient de plugboard. [39] Les machines Enigma étaient également utilisées par les services diplomatiques.

Enigme H (1929)

Un rare modèle Enigma H (1929) d’impression à 8 rotors.

Un rare modèle Enigma H (1929) d’impression à 8 rotors.

Il y avait aussi un grand modèle d’impression à huit rotors, l’ Enigma H , appelée Enigma II par la Reichswehr . En 1933, le bureau de chiffrement polonais a détecté qu’il était utilisé pour les communications militaires de haut niveau, mais il a été rapidement retiré, car il n’était pas fiable et se brouillait fréquemment. [40]

Enigme K

Les Suisses ont utilisé une version d’Enigma appelée Model K ou Swiss K à des fins militaires et diplomatiques, qui était très similaire à l’ Enigma D commercial . Le code de la machine a été déchiffré par la Pologne, la France, le ROYAUME-UNI et les États-Unis ; ce dernier l’a nommé INDIGO. Un modèle Enigma T , nommé Tirpitz , a été utilisé par le Japon.

Enigme militaire

Les différents services de la Wehrmacht utilisaient diverses versions d’Enigma et les remplaçaient fréquemment, parfois par des versions adaptées d’autres services. Enigma transportait rarement des messages stratégiques de haut niveau, qui, lorsqu’ils n’étaient pas urgents, passaient par courrier, et lorsqu’ils étaient urgents, par d’autres systèmes cryptographiques, y compris le Geheimschreiber .

Funkschlussel C

La Reichsmarine a été la première branche militaire à adopter Enigma. Cette version, nommée Funkschlüssel C (“Radio cipher C”), avait été mise en production en 1925 et mise en service en 1926. [41]

Le clavier et le lampadaire contenaient 29 lettres – AZ, Ä, Ö et Ü – qui étaient classées par ordre alphabétique, par opposition à la commande QWERTZUI. [42] Les rotors avaient 28 contacts, avec la lettre X câblée pour contourner les rotors non cryptés. [13] Trois rotors ont été choisis parmi un ensemble de cinq [43] et le réflecteur pouvait être inséré dans l’une des quatre positions différentes, notées α, β, γ et δ. [44] La machine a été légèrement révisée en juillet 1933. [45]

Enigme G (1928-1930)

Le 15 juillet 1928, [46] l’armée allemande ( Reichswehr ) avait introduit sa propre version exclusive de la machine Enigma, l’ Enigma G.

L’ Abwehr a utilisé l’ Enigma G (l’ Abwehr Enigma). Cette variante Enigma était une machine à quatre roues sans direction avec plusieurs encoches sur les rotors. Ce modèle était équipé d’un compteur qui s’incrémentait à chaque pression sur une touche, et est donc également connu sous le nom de “compteur” ou Zählwerk Enigma.

Enigme de la Wehrmacht I (1930-1938)

La machine Enigma G a été modifiée en Enigma I en juin 1930. [47] Enigma I est également connue sous le nom de Wehrmacht , ou “Services” Enigma, et a été largement utilisée par les services militaires allemands et d’autres organisations gouvernementales (telles que les chemins de fer [48 ] ) avant et pendant la Seconde Guerre mondiale .

Heinz Guderian dans la bataille de France , avec une machine Enigma. Notez qu’un soldat saisit du texte tandis qu’un autre écrit les résultats,

Heinz Guderian dans la bataille de France , avec une machine Enigma. Notez qu’un soldat saisit du texte tandis qu’un autre écrit les résultats,

La principale différence entre Enigma I (version de l’armée allemande de 1930) et les modèles commerciaux Enigma était l’ajout d’un plugboard pour échanger des paires de lettres, augmentant considérablement la force cryptographique.

D’autres différences comprenaient l’utilisation d’un réflecteur fixe et le déplacement des encoches de pas du corps du rotor vers les anneaux de lettres mobiles. La machine mesurait 28 cm × 34 cm × 15 cm (11,0 po × 13,4 po × 5,9 po) et pesait environ 12 kg (26 lb). [13] [ page nécessaire ]

En août 1935, l’armée de l’air a introduit l’énigme de la Wehrmacht pour ses communications. [47]

M3 (1934)

En 1930, la Reichswehr avait suggéré que la Marine adopte sa machine, invoquant les avantages d’une sécurité accrue (avec le plugboard) et des communications interservices plus faciles. [49] La Reichsmarine a finalement accepté et en 1934 [50] a mis en service la version navale de l’Army Enigma, désignée Funkschlüssel ‘ ou M3 . Alors que l’armée n’utilisait que trois rotors à l’époque, la marine en a spécifié un choix de trois sur cinq possibles. [51]

Enigme en usage sur le front russe Deux rotors supplémentaires (1938)

Enigme en usage sur le front russe Deux rotors supplémentaires (1938)

En décembre 1938, l’armée a publié deux rotors supplémentaires afin que les trois rotors soient choisis parmi un ensemble de cinq. [47] En 1938, la Marine a ajouté deux autres rotors, puis un autre en 1939 pour permettre un choix de trois rotors parmi un ensemble de huit. [51]

M4 (1942)

Un Enigma à quatre rotors a été introduit par la Marine pour le trafic des sous-marins le 1er février 1942, appelé M4 (le réseau était connu sous le nom de Triton ou Shark to the Allies). Le rotor supplémentaire a été installé dans le même espace en divisant le réflecteur en une combinaison d’un réflecteur mince et d’un quatrième rotor mince.

-

![]()

![]()

Enigma G, utilisé par l ‘ Abwehr , avait quatre rotors, pas de plugboard et plusieurs encoches sur les rotors.

-

![]()

![]()

L’Enigma-K de fabrication allemande utilisée par l’armée suisse avait trois rotors et un réflecteur, mais pas de plugboard. Il avait des rotors recâblés localement et un panneau de lampe supplémentaire.

-

![]()

![]()

Un modèle Enigma T (Tirpitz), un Enigma K commercial modifié fabriqué pour être utilisé par les Japonais.

-

![]()

![]()

Une machine Enigma à l’Imperial War Museum du ROYAUME-UNI

-

![]()

![]()

Enigme en usage en Russie

-

![]()

![]()

Enigme dans la voiture radio de la 7e Panzer Div. état-major, août 1941

Machines survivantes

Enigma à trois rotors survivant exposé au Discovery Park of America à Union City, Tennessee, États-Unis

Enigma à trois rotors survivant exposé au Discovery Park of America à Union City, Tennessee, États-Unis

L’effort pour briser l’énigme n’a été divulgué que dans les années 1970. Depuis lors, l’intérêt pour la machine Enigma s’est accru. Les énigmes sont exposées au public dans les musées du monde entier, et plusieurs sont entre les mains de collectionneurs privés et de passionnés d’histoire de l’informatique. [52]

Le Deutsches Museum de Munich possède à la fois les variantes militaires allemandes à trois et quatre rotors, ainsi que plusieurs versions civiles. Les machines Enigma sont exposées au National Codes Centre à Bletchley Park , au Government Communications Headquarters , au Science Museum à Londres , au Discovery Park of America dans le Tennessee, au Polish Army Museum à Varsovie, au Swedish Army Museum ( Armémuseum ) à Stockholm , au Military Musée de La Corogne en Espagne, Musée du mémorial de guerre de la Croix-Rouge du Nordland à Narvik ,[53] Norvège, The Artillery, Engineers and Signals Museum à Hämeenlinna , Finlande [54] l’ Université technique du Danemark à Lyngby, Danemark, à Skanderborg Bunkerne à Skanderborg, Danemark, et au Mémorial australien de la guerre et dans le foyer de l’ Australian Direction des transmissions , toutes deux à Canberra , Australie. L’Institut Jozef Pilsudski de Londres expose un rare double Enigma polonais assemblé en France en 1940. [55] [56] En 2020, grâce au soutien du ministère de la Culture et du Patrimoine national, il devient la propriété du Musée d’histoire polonais.[57]

Une machine Enigma à quatre rotors de la Kriegsmarine (marine allemande, 1er février 1942 à 1945) exposée au US National Cryptologic Museum

Une machine Enigma à quatre rotors de la Kriegsmarine (marine allemande, 1er février 1942 à 1945) exposée au US National Cryptologic Museum

Aux États-Unis, les machines Enigma peuvent être vues au Computer History Museum de Mountain View, en Californie , et au National Cryptologic Museum de la National Security Agency , à Fort Meade , dans le Maryland, où les visiteurs peuvent s’essayer au chiffrement et au déchiffrement des messages. Deux machines acquises après la capture du U-505 pendant la Seconde Guerre mondiale sont exposées aux côtés du sous-marin au Musée des sciences et de l’industrie de Chicago , dans l’Illinois. Une énigme à trois rotors est exposée au Discovery Park of America à Union City, Tennessee. Un appareil à quatre rotors est exposé dans le couloir ANZUS du Pentagone au deuxième étage, anneau A, entre les couloirs 8 et 9. Cette machine est prêtée par l’Australie. L’Académie de l’armée de l’air des États-Unis à Colorado Springs a une machine exposée dans le département d’informatique. Il existe également une machine située au Musée national de la Seconde Guerre mondiale à la Nouvelle-Orléans. Le Musée international de la Seconde Guerre mondiale près de Boston expose sept machines Enigma, dont un modèle U-Boat à quatre rotors, l’un des trois exemples survivants d’une machine Enigma avec une imprimante, l’une des moins de dix machines à code à dix rotors survivantes. , un exemple explosé par une unité de l’armée allemande en retraite, et deux énigmes à trois rotors que les visiteurs peuvent utiliser pour coder et décoder les messages.Computer Museum of America à Roswell, en Géorgie, possède un modèle à trois rotors avec deux rotors supplémentaires. La machine est entièrement restaurée et CMoA a les documents originaux pour l’achat le 7 mars 1936 par l’armée allemande. Le National Museum of Computing contient également des machines Enigma survivantes à Bletchley, en Angleterre. [58]

Une machine Kriegsmarine Enigma à quatre rotors exposée au Musée de la Seconde Guerre mondiale , Gdańsk , Pologne

Une machine Kriegsmarine Enigma à quatre rotors exposée au Musée de la Seconde Guerre mondiale , Gdańsk , Pologne

Au Canada, un numéro de l’armée suisse, Enigma-K, se trouve à Calgary, en Alberta. Il est exposé en permanence au Musée naval de l’Alberta à l’intérieur des Musées militaires de Calgary. Une machine Enigma à quatre rotors est exposée au Musée militaire des communications et de l’électronique de la Base des Forces canadiennes (BFC) Kingston à Kingston, en Ontario .

Parfois, les machines Enigma sont vendues aux enchères; ces dernières années, les prix ont varié de 40 000 USD [59] [60] à 547 500 USD [61] en 2017. Les répliques sont disponibles sous diverses formes, y compris une copie exacte reconstruite du modèle Naval M4, une Enigma implémentée en électronique (Enigma- E), divers simulateurs et analogues papier-ciseaux.

Une rare machine Abwehr Enigma, désignée G312, a été volée au musée de Bletchley Park le 1er avril 2000. En septembre, un homme s’identifiant comme “Le Maître” a envoyé une note exigeant 25 000 £ et menaçant de détruire la machine si la rançon n’était pas payé. Au début d’octobre 2000, les responsables de Bletchley Park ont annoncé qu’ils paieraient la rançon, mais le délai indiqué a été dépassé sans que le maître chanteur n’ait reçu de nouvelles. Peu de temps après, la machine a été envoyée anonymement au journaliste de la BBC Jeremy Paxman , manquant trois rotors.

En novembre 2000, un antiquaire du nom de Dennis Yates a été arrêté après avoir téléphoné au Sunday Times pour organiser le retour des pièces manquantes. La machine Enigma a été renvoyée à Bletchley Park après l’incident. En octobre 2001, Yates a été condamné à dix mois de prison et a purgé trois mois. [62]

En octobre 2008, le quotidien espagnol El País rapportait que 28 machines Enigma avaient été découvertes par hasard dans un grenier du quartier général de l’armée à Madrid. Ces machines commerciales à quatre rotors avaient aidé les nationalistes de Franco à gagner la guerre civile espagnole , car, bien que le cryptologue britannique Alfred Dilwyn Knox en 1937 ait brisé le chiffrement généré par les machines Enigma de Franco, cela n’a pas été divulgué aux républicains, qui n’ont pas réussi à casser le chiffrement. . Le gouvernement nationaliste a continué à utiliser ses 50 énigmes dans les années 1950. Certaines machines ont été exposées dans des musées militaires espagnols [63] [64] dont une au Musée national des sciences et de la technologie (MUNCYT) de La Corogne et une auMusée de l’armée espagnole . Deux ont été confiés au GCHQ britannique. [65]

L’ armée bulgare utilisait des machines Enigma avec un clavier cyrillique ; l’un est exposé au Musée national d’histoire militaire de Sofia . [66]

Le 3 décembre 2020, des plongeurs allemands travaillant pour le compte du Fonds mondial pour la nature ont découvert une machine Enigma détruite dans le Flensburg Firth (partie de la mer Baltique ) qui proviendrait d’un U-Boat sabordé. [67] Cette machine Enigma sera restaurée par et sera la propriété du Musée d’archéologie du Schleswig Holstein . [68]

Dérivés

L’Enigma a eu une influence dans le domaine de la conception de machines de chiffrement, créant d’autres machines à rotor. Une fois que les Britanniques ont découvert le principe de fonctionnement d’Enigma, ils ont créé le chiffrement à rotor Typex , que les Allemands croyaient insoluble. [69] Typex était à l’origine dérivé des brevets Enigma; [70] Typex inclut même des caractéristiques des descriptions de brevets qui ont été omises de la machine Enigma réelle. Les Britanniques n’ont payé aucune redevance pour l’utilisation des brevets, [70] pour protéger le secret. Aux États-Unis, le cryptologue William Friedman a conçu la machine M-325 , [71] à partir de 1936, [72] c’est logiquement similaire. [73]

Des machines telles que SIGABA , NEMA , Typex , etc., ne sont délibérément pas considérées comme des dérivés d’Enigma car leurs fonctions de chiffrement internes ne sont pas mathématiquement identiques à la transformée d’Enigma.

Une machine à rotor unique appelée Cryptograph a été construite en 2002 par Tatjana van Vark, basée aux Pays-Bas. Cet appareil utilise des rotors à 40 points, permettant d’utiliser des lettres, des chiffres et une certaine ponctuation; chaque rotor contient 509 pièces. [74]

-

![]()

![]()

Un clone japonais d’Enigma, nommé GREEN par les cryptographes américains.

-

![]()

![]()

La machine à rotor inspirée d’Enigma de Tatjana van Vark.

-

![]()

![]()

Implémentation électronique d’une machine Enigma, vendue à la boutique de souvenirs de Bletchley Park

Simulateurs Voir également

- Beaumanor Hall , une demeure seigneuriale utilisée pendant la Seconde Guerre mondiale pour le renseignement militaire

- Alastair Denniston

- Erich Felgiebel

- Gisbert Hasenjaeger — responsable de la sécurité d’Enigma

- Erhard Maertens – a enquêté sur la sécurité d’Enigma

- Fritz Thiele

- Laboratoire de machines informatiques navales des États-Unis

- Salle d’Arlington

Remarques

- ↑ Une grande partie du trafic chiffré allemand était cryptée sur la machine Enigma, et le terme « Ultra » a souvent été utilisé presque comme synonyme de « Enigma déchiffre ». Ultra englobait également le décryptage des machines allemandes Lorenz SZ 40 et 42 qui étaient utilisées par le haut commandement allemand, et le décryptage des chiffrements Hagelin et d’autres chiffrements et codes italiens, ainsi que des chiffrements et codes japonais tels que Purple et JN-25 .

Références

- ^ “EnigmaHistory” . cryptomuseum.com . Récupéré le 16 décembre 2020 .

- ^ Venir 2021 .

- ^ Keegan, John, monsieur (2003). Intelligence dans la guerre . New York : Alfred A. Knopf.

- ^ Singh, Simon (26 janvier 2011). Le livre de codes : la science du secret de l’Égypte ancienne à la cryptographie quantique . Groupe d’édition Knopf Doubleday. ISBN 978-0-307-78784-2.

- ^ un bcde ” l’Histoire d’ Énigme ” . cryptomuseum.com . Récupéré le 16 décembre 2020 .

- ^ “Histoire de l’énigme” . Musée de la crypto . Récupéré le 1er décembre 2017 .

- ^ Seigneur, Bob (1998–2010). « Manuel des énigmes » . Récupéré le 31 mai 2011 .

- ^ Kozaczuk 1984 , p. 63.

- ^ Ralph Erskine: Les Polonais révèlent leurs secrets – Le récit d’Alastair Dennistons de la réunion de juillet 1939 à Pyry . Cryptologie. Institut de technologie Rose-Hulman. Taylor & Francis, Philadelphie, Pennsylvanie 30.2006,4, p. 294.

- ^ Kozaczuk 1984 , pp. 69–94.

- ^ Welchman 1982 , p. 289.

- ^ Kahn 1991 .

- ^ un bc Stripp 1993 .

- ^ un bc Rijmenants , Dirk; Détails techniques de la machine Enigma Machines de chiffrement et cryptologie

- ^ un bc Hamer , David (janvier 1997). “Enigma: Actions Impliquées dans le ‘Double-Stepping’ du Rotor Moyen” . Cryptologie . 21 (1): 47-50. doi : 10.1080/0161-119791885779 . Archivé de l’original (zip) le 19 juillet 2011.

- ^ Vente, Tony . “Spécifications techniques des rotors Enigma” . Spécification technique de l’Enigma . Récupéré le 15 novembre 2009 .

- ^ “Lückenfüllerwalze” . Cryptomuseum.com . Récupéré le 17 juillet 2012 .

- ^ un b De Leeuw, Karl Maria Michael; Bergstra, JA (2007). L’histoire de la sécurité de l’information : un manuel complet . Amsterdam : Elsevier. p. 393.ISBN _ 9780080550589.

- ^ Philip Marks, “Umkehrwalze D: Enigma’s Rewirable Reflector – Part I”, Cryptologia 25(2), avril 2001, pp. 101–141

- ^ Craig P. Bauer : Histoire secrète – L’histoire de la cryptologie . CRC Press, Boca Raton 2013, p. 248. ISBN 978-1-4665-6186-1.

- ^ un b Van Manen, Dirk-Jan; Johan OA, Robertsson (2016). “Codes et chiffres” . Géo ExPro . Récupéré le 3 janvier 2022 .

- ^ Révers, Paul (2008). “Accessoires énigme” . Récupéré le 22 juillet 2010 .

- ^ Rejewski 1980 .

- ^ Miller, A. Ray (janvier 1995). “Les mathématiques cryptographiques d’Enigma” . Cryptologie . 19 (1): 65–80. doi : 10.1080/0161-119591883773 .

- ^ Friedman, WF (1922). L’indice de coïncidence et ses applications en cryptologie . Département des Chiffres. Publ 22. Genève, Illinois, États-Unis : Riverbank Laboratories. OCLC 55786052 .

- ^ Huttenhain & Fricke 1945 , p. 4, 5.

- ^ Rijmenants, Dirk; Procédures de message Enigma Machines de chiffrement et cryptologie

- ^ Rijmenants, Dirk; Kurzsignalen sur les machines de chiffrement et la cryptologie

- ^ “La procédure générale de l’énigme de 1940 traduite ” . codesandciphers.org.uk . Récupéré le 16 octobre 2006 .

- ^ “La procédure d’officier et d’état-major de l’énigme traduite de 1940 ” . codesandciphers.org.uk . Récupéré le 16 octobre 2006 .

- ^ “Message de Dönitz – 1er mai 1945” . Récupéré le 27 novembre 2018 .

- ^ Bauer 2000 , p. 123.

- ^ Reichswehr et Wehrmacht Enigma Orders dans la CryptoCellar de Frode Weierud, consulté le 29 juin 2021.

- ^ Bauer 2000 , p. 112.

- ^ “Brevet allemand n ° 416219 du 23 février 1918” (PDF) .

- ^ US 1657411 , Scherbius, Arthur, “Ciphering Machine”, publié le 24 janvier 1928, attribué à Chiffriermaschinen AG

- ^ “image d’énigme de type B” . Archivé de l’original le 21 octobre 2005.

- ^ Exposition du Bletchley Park Trust Museum

- ^ Forgeron 2006 , p. 23.

- ^ Kozaczuk 1984 , p. 28.

- ^ Kahn 1991 , pp. 39–41, 299.

- ^ Ulbricht 2005 , p. 4.

- ^ Kahn 1991 , p. 40, 299.

- ^ Bauer 2000 , p. 108.

- ^ Stripp 1993 , planche 3.

- ^ Kahn 1991 , p. 41, 299.

- ^ un bc Kruh & Deavours 2002 , p. 97.

- ^ Forgeron 2000 , p. 73.

- ^ Kahn 1991 , p. 43.

- ^ Kahn 1991 , p. 43 dit août 1934. Kruh & Deavours 2002 , p. 15 octobre 2004.

- ^ un b Kruh & Deavours 2002 , p. 98.

- ^ Ng, David. “La machine Enigma de la Seconde Guerre mondiale trouve une maison improbable à Beverly Hills” . Los Angeles Times . 22 janvier 2015.

- ^ “Musée de la guerre” .

- ^ “Le Musée National des Signaux” .

- ^ “L’exposition Enigma à Londres rend hommage aux Polonais” . Polskie Radio de Zagranicy . Archivé de l’original le 23 avril 2016 . Récupéré le 5 avril 2016 .

- ^ “13 mars 2016, ‘Enigma Relay’ – comment les Polonais ont passé le relais aux Britanniques dans la course à la victoire de la Seconde Guerre mondiale” . pilsudski.org.uk . Archivé de l’original le 22 avril 2016 . Récupéré le 5 avril 2016 .

- ^ “Énigme avec kolekcji MHP – Muzeum Historii Polski” .

- ^ “Le Musée national de l’informatique” . Le Musée national de l’informatique . Récupéré le 16 décembre 2020 .

- ^ Hamer, David; Machines Enigma – emplacements connus * Archivé le 4 novembre 2011 à la Wayback Machine

- ^ Hamer, David; Prix de vente d’Enigma et NEMA – tous les prix convertis en dollars américains Archivé le 27 septembre 2011 sur la Wayback Machine

- ^ Christi’s; Vente aux enchères de l’énigme 4 Rotor

- ^ “L’homme emprisonné sur la machine Enigma” . Nouvelles de la BBC . 19 octobre 2001 . Récupéré le 2 mai 2010 .

- ^ Graham Keley. Les machines Nazi Enigma ont aidé le général Franco dans la guerre civile espagnole , The Times , 24 octobre 2008, p. 47.

- ^ “Taller de Criptografía – Enigmas españolas” . Cripto.es. Archivé de l’original le 11 juin 2013 . Récupéré le 8 septembre 2013 .

- ^ “Schneier sur la sécurité : Machine d’énigme espagnole rare” . Schneier.com. 26 mars 2012 . Récupéré le 8 septembre 2013 .

- ^ “Équipement de communication” . znam.bg. 29 novembre 2003. Archivé de l’original le 13 janvier 2015 . Récupéré le 13 janvier 2015 .

- ^ “Des plongeurs découvrent la machine à énigmes nazie de la Seconde Guerre mondiale dans la mer Baltique” . Reuters . 3 décembre 2020. Archivé de l’original le 3 décembre 2020 . Récupéré le 3 décembre 2020 .

- ^ Welle (www.dw.com), Deutsche. “Des plongeurs allemands remettent la machine de cryptage Enigma dans la Baltique | DW | 04.12.2020” . DW.COM .

- ^ Ferris, John Robert (2005). Intelligence et stratégie : essais choisis . Série Cass – Etudes en intelligence. New York, NY : F. Cass. p. 165. ISBN 978-0415361958. OCLC 243558411 .

- ^ un b Greenberg, Joel (2014). Gordon Welchman : l’architecte de l’ultra intelligence de Bletchley Park . Londres : Pen & Sword Books Ltd. p. 85. ISBN 9781473885257. OCLC 1023312315 .

- ^ Karl Maria Michael de Leeuw; Jan Bergstra (28 août 2007). L’histoire de la sécurité de l’information : un manuel complet . Sciences Elsevier. p. 407–. ISBN 978-0-08-055058-9.

- ^ Mucklow, Timothée (2015). La machine de chiffrement SIGABA / ECM II : « Une belle idée (PDF) . Fort George, Meade : Centre d’histoire cryptologique, NSA. p. 16.

- ^ Bauer, Friedrich Ludwig (2007). Secrets décryptés : méthodes et maximes de cryptologie (4e révision et éd. étendue). Berlin : Springer. p. 133. ISBN 9783540245025. OCLC 255507974 .

- ^ van Vark, Tatjana La machine à coder

Bibliographie

- Bauer, Floride (2000). Secrets décryptés (2e éd.). Springer. ISBN 978-3-540-66871-8.

- Comer, Tony (27 janvier 2021). “Le rôle décisif de la Pologne dans le cracking Enigma et la transformation des opérations SIGINT du ROYAUME-UNI” . Commentaire. RUSI . Récupéré le 20 avril 2022 .

- Hamer, David H.; Sullivan, Geoff; Weierud, Frode (juillet 1998). “Variations Enigma: Une famille étendue de machines” (PDF) . Cryptologie . XXII (3) : 211-229. doi : 10.1080/0161-119891886885 . ISSN 0161-1194 . Récupéré le 18 février 2016 .

- Huttenhain, Orr; Fricke (1945), OKW/Chi Cryptanalytic Research on Enigma, Hagelin and Cipher Teleprinter Messages , TICOM

- Kahn, David (1991). Saisir l’énigme: la course pour briser les codes des U-Boats allemands, 1939–1943 . ISBN 978-0-395-42739-2.

- Kozaczuk, Władysław (1984). Kasparek, Christopher (éd.). Enigma: Comment le chiffrement de la machine allemande a été brisé et comment il a été lu par les alliés pendant la Seconde Guerre mondiale . Frederick, MD: Publications universitaires d’Amérique. ISBN 978-0-89093-547-7.

- Kozaczuk, Władysław . “Les origines de l’Enigma/ULTRA” . Archivé de l’original le 17 juillet 2003.